Cloud-Infrastruktur

Anrechtsverwaltung (CIEM)

Bis 2023 werden 75% der Sicherheitsausfälle in der Cloud auf eine unzureichende Verwaltung von Identitäten, Zugriff und Berechtigungen zurückzuführen sein

Was ist CIEM?

CIEM Solutions konzentriert sich auf IAM-Governance, vor allem durch die Reduzierung des Risikos von überprivilegierten Identitäten in einer dynamischen Multi-Cloud-Infrastruktur. CIEM mindert die mit Privilegieneskalation, kompromittierten Anmeldedaten und anderen verdächtigen Zugriffsaktivitäten verbundenen Risiken, indem es tiefe Einblicke in Cloud-Berechtigungen und Zugriffsrisiken bietet.

- Privilegierte Benutzer überwachen und verwalten

- Ungenutzte Berechtigungen melden & entfernen

- Verhindern von Insider-Angriffen

- Funktionen für Auditing und Forensik

- Identitätsrisiko-Score

- Anomalie-Erkennung und Alarmierung

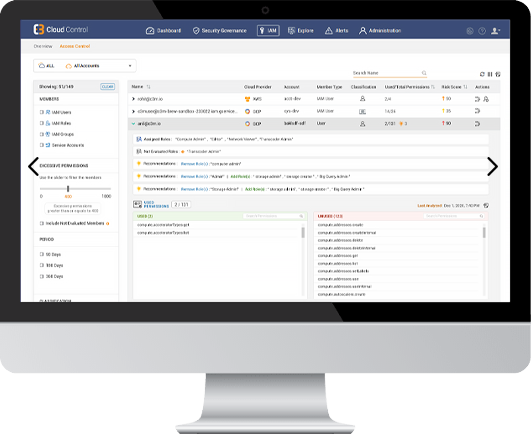

C3M Cloud Access Control hilft beim Feststellen:

C3M Kern-CIEM-Fähigkeiten

Sichtbarkeit und Inventarisierung

- Inventarisierung aller menschlichen und maschinellen Identitäten in der Multi Cloud

- Gesamtbewertung der IAM-Compliance nach Cloud-Konto oder Kontogruppen anzeigen

- Identitäten und Ressourcen mit übermäßigen Berechtigungen und Ansprüchen erkennen

- Anzeigen und Überwachen der Access Key-Nutzung

- Tiefer Einblick in Berechtigungen und Zugriffsmuster

Rechnungsprüfung

- Zeitleistenansicht von Änderungen an sensiblen Ressourcen

- Verfolgen Sie aktuelle Zugriffsänderungen in der gesamten Cloud-Infrastruktur

- Benutzeraktivitäten verfolgen Audit-Berichte erstellen

- Verkehrsmuster im Netzwerk anzeigen

- Audit granularer Berechtigungen von IAM-Benutzern, Rollen und Dienstkonten

Governance

- Durchsetzung vordefinierter und benutzerdefinierter IAM-Richtlinien

- One Click Remediation für nicht genutzte Berechtigungen

- Rightsize-Rollen über Cloud-Service-Anbieter hinweg

- Diagnose und Behebung von IAM-Fehlern

Berichterstattung

- Erzeugen von IAM-Compliance-Berichten

- Erzeugen von IAM-Zusammenfassungsberichten

- Aktivitätsprüfungsbericht für menschliche und maschinelle Benutzer generieren

- Berichte über Benutzerberechtigungen generieren

Ressourcen

C3M veröffentlicht 4.2.0

Die Version 4.2.0 bringt zahlreiche neue Funktionen, Merkmale und Richtlinien mit sich, darunter den mit Spannung erwarteten C3M-Risiko-Score, der eine Branchenneuheit darstellt. Alle Kunden sind aufgefordert

Vorbeugen ist besser als heilen in der IaC-Sicherheit

Vorbeugen ist besser als heilen - diese Redewendung, die dem holländischen Philosophen Desiderius Erasmus vor 500 Jahren zugeschrieben wird, hat sich inzwischen zum geflügelten Wort entwickelt.

Schutz der Cloud-Infrastruktur vor Ransomware-Bedrohungen

Heureka, Heureka! So schützen Sie Ihre Cloud-Infrastruktur vor Ransomware Wie Archimedes können wir es kaum erwarten, den Menschen von unserer Entdeckung zu erzählen. Unternehmen auf der ganzen Welt