Les playbooks apportent des capacités d'automatisation de l'orchestration de la sécurité et de la réponse (SOAR) à la plateforme de contrôle du cloud C3M. Il aide à rationaliser les opérations de sécurité via un cadre flexible, personnalisable et extensible qui peut supporter de multiples remédiations ou actions pour les entités du cloud.

La capacité des Playbooks est

disponible pour AWS, GCP et Azure

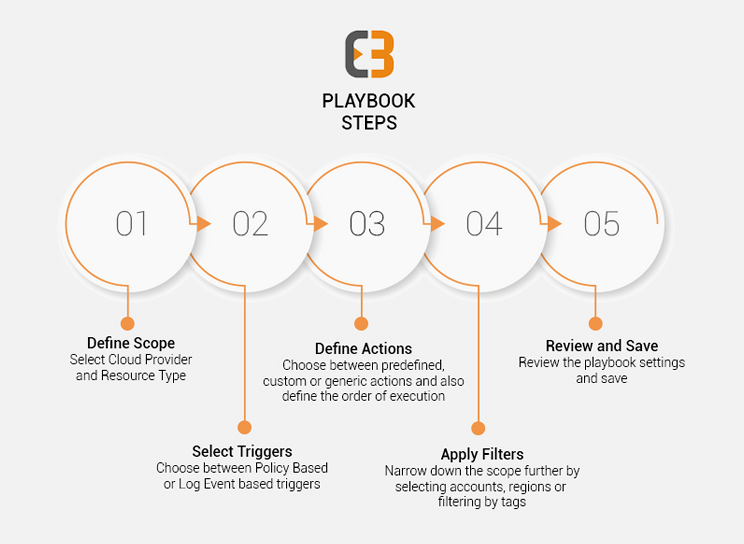

Le Playbook Cadre de travail

Maintenant, regardons quelques actions qui sont fournies avec les Playbooks :

Effectuer des actions sur les ressources du nuage

Supprimer l'accès public Accès à un EC2

Cryptage d'un seau S3

Ajouter des balises aux types de ressources pris en charge, etc.

Notifications sur les violations des politiques

Création de tickets d'incident tickets

Pousser les violations vers outils SIEM

Un exemple concret

Voyons une journée dans la vie de Joe, analyste de la sécurité des données dans l'entreprise XYZ.. Joe et son équipe sont responsables de la gestion et de la surveillance de la sécurité des données sur les infrastructures AWS, GCP et Azure (les trois nuages utilisés par la société XYZ).

Voici les étapes que Joe et son équipe suivent lorsqu'ils reçoivent une alerte pour les Storage Buckets dans AWS

- Recevoir une alerte qu'un seau S3 est exposé à l'internet public.

- Recherchez les configurations de S3 Bucket et faites une analyse de la cause première.

- Résoudre manuellement la violation en suivant une série d'instructions.

- Consignez et enregistrez ce changement dans un système de billetterie, afin qu'il puisse être suivi et signalé.

- Notifiez un ensemble d'administrateurs ou de propriétaires de projet au sujet de la violation et de la remédiation qui a été appliquée.

MAINTENANT, RÉPÉTEZ LES MÊMES ÉTAPES POUR TOUTES LES RESSOURCES QUI ARRIVENT DANS SA FILE D'ATTENTE

Effet net

Joe est inondé de demandes, et comme les changements sont manuels, la probabilité qu'une autre erreur de configuration se glisse ne peut être exclue et, comme nous sommes tous humains, Joe finit par manquer l'une ou l'autre étape.....

UNE IMAGE PEU RÉJOUISSANTE

Maintenant, regardons la même série d'événements, mais cette fois -

à l'aide de playbooks dans C3M Cloud Control.

LE NOUVEAU PROCESSUS RESSEMBLERA À CECI

Joe définit un playbook de seau S3 et sélectionne les politiques de sécurité du cloud qui peuvent déclencher le playbook. Exemple - Seau S3 exposé à l'internet public

Dans le cadre de la définition du playbook, Joe définit 3 actions automatisées.

- Remédier à l'exposition publique de S3 (via un appel API)

- Envoyez un courriel aux administrateurs de la sécurité des données

Joe sauve la définition du livre de jeu. C'est littéralement ça.

À partir de maintenant, toutes les violations détectées du Bucket S3 déclencheront automatiquement le playbook de Joe qui, à son tour, assurera ce qui suit

La violation du Bucket S3 est corrigée (automatiquement).

Un ticket de ServiceNow est créé pour suivre la même opération.

Les administrateurs de la sécurité des données sont informés par courrier électronique.

RÉSULTAT NET.

Joe est heureux et la société XYZ dispose d'un mécanisme de réponse robuste aux menaces de mauvaise configuration des données.

Joe est heureux et la société XYZ dispose d'un mécanisme de réponse robuste aux menaces de mauvaise configuration des données.

Cadre extensible

Les clients peuvent également choisir d'étendre les fonctionnalités du playbook en écrivant leurs propres actions personnalisées. Les actions personnalisées peuvent être écrites en utilisant le cadre serverless (AWS Lambda, GCP Functions et Azure Functions).

Les clients peuvent choisir d'écrire ces actions dans leur langage de programmation préféré (Java, NodeJs, Python, etc.).